Wat is VPN?

Een VPN of een virtueel particulier netwerk is een oplossing om via internet veilig toegang te hebben tot bronnen in uw privénetwerk. Voor bedrijven of gebruikers die hun netwerkcapaciteit moeten uitbreiden zullen de kosten van dit fysiek netwerksysteem en de bijkomende technische ondersteuning exponentieel toenemen. Omwille van die kosten en onderhoud op lange termijn is VPN een slimme en steeds aantrekkelijkere oplossing. Met codering en andere beveiligingsmechanismen biedt VPN-technologie bedrijfsmedewerkers eenvoudig toegang tot het centrale bedrijfsnetwerk en gebruik van de bronnen, net zoals in een LAN-netwerk. Gebruikers hebben zo onderweg toegang tot bronnen op hun LAN thuis.

Waarom VPN via de NAS?

Hoe kun je zien dat je een VPN verbinding hebt en dat je internet service provider niet stieken meekijkt met het verkeer op jouw verbinding? Hoe weet je zeker dat de configuratie van de VPN server, waar inmiddels talloze aanbieders actief zijn in marketing, klopt en juist geconfigureerd is? Hoe ben je ervan zeker dat het bedrijf die voor jou de VPN verbinding opzet, jouw data niet verkoopt of reclame toevoegt aan het verkeer? En hoe veilig is de VPN verbinding; hoe goed gecodeerd is deze? Met een eigen VPN server ken je de instellingen van de configuratie zodat je zeker weet dat er niemand onbevoegd meeleest in het dataverkeer. Alleen jijzelf.

Je eigen VPN server instellen

Met de NAS kun je je eigen VPN server instellen. Je weet dan zeker dat de verbinding gemaakt wordt via jouw NAS op basis van het beveiligingsprotocol dat jij kiest. Er zijn meerdere beveiligingsprotocollen voor VPN. In het overzicht van giganews zie je in een oogopslag wat de verschillen zijn. OpenVPN is een open-source protocol en biedt de beste combinatie/afweging van snelheid, performance en veiligheid. Stap voor stap vind je hieronder een instructie hoe je openvpn kunt installeren zodat je een echt veilige verbinding maakt met je eigen VPN server en je ook nog eens kunt filteren via opendns naar websites die wel of niet toegankelijk zijn voor de gebruiker.

OpenVPN

We kiezen voor het OpenVPN protocol omdat het protocol PPTP gekraakt is en dus niet meer veilig is. Het L2TP/IPSec protocol is beter maar leunt in sterke mate op microsoft ondersteuning (geen open source dus). OpenVPN werkt met aparte clients waardoor het instellen voor telefoon en PC iets minder eenvoudig is dan bijvoorbeeld PPTP. Voor OpenVPN moet je applicatie softwarde downloaden in tegenstelling tot PPTP en L2TP die via de netwerkverbindingen in windows configureerbaar zijn.

Installeren van de VPN server

- Log in op de NAS

- Installeer de VPN Server vanuit het Package Center

- Klik de VPN Server aan in het menu, zodat deze geopend wordt.

- Na openen zie je de “Overview” /”Overzicht”.

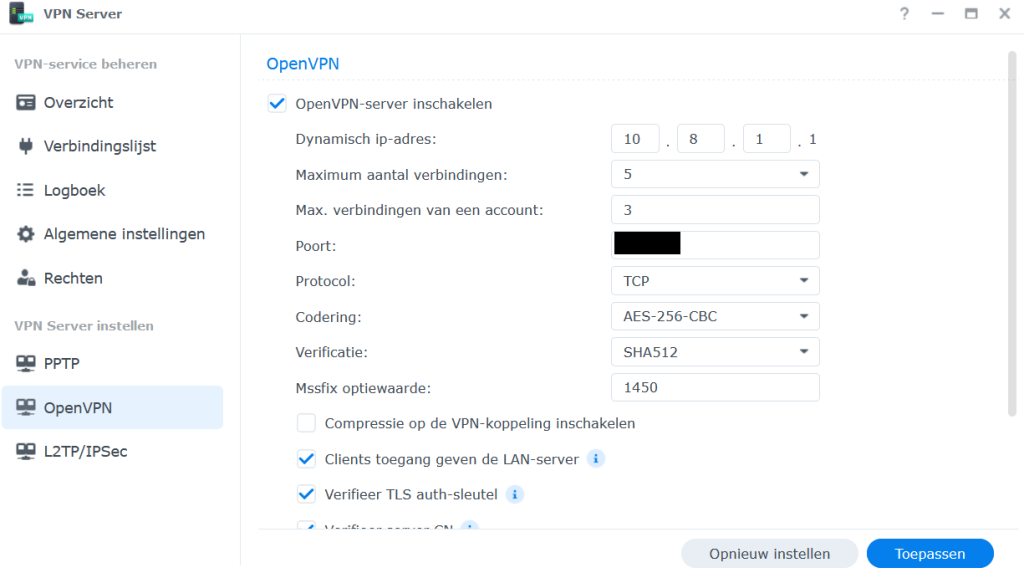

- Ga aan de linkerkant van het scherm dat je open hebt staan naar “OpenVPN”. Schakel de OpenVPN server in.

- Kies bij het poortnummer voor een andere poort dan de gebruikelijke 1194 poort. Dit is veiliger om te voorkomen dat standaard op poort 1194 geluisterd wordt door eventuele indringers om in te loggen.

- Stel port forwarding in op je router waarbij het openvpn poort nummer verwijst naar het interne ip adres van de NAS. Vergeet niet de poorten TCP 1194 (of anders) of UDP poort 1194 (of anders) open te zetten in je router. Het betreft de poortnummers die je bij stap 6 geselecteerd hebt. In het geval van TCP dien je ook de poorten 443, 943 en 945 open te zetten.

- Geburik encryptiemethode SHA-256 of hoger.

- Download de openvpn configuratie en gebruik deze voor de installatie.

- Open het openvpn.ovpn bestand met een teksteditor. Bij de regel remote YOUR_SERVER_IP poortnummer –> wijzig hier je ip adres van de NAS.

- Bij de regel redirect-gateway def1 , haal het hekje (#) weg.

- Als je wilt, dat de openvpn verbinding gebruik maakt van de opendns servers, dan kun je dit bij de regel dhcp-option DNS instellen. Voor opendns kun je de opties ingeven: 208.67.222.222 en volgende regel dhcp-option DNS 208.67.220.220. Dit is handig wanneer je bepaalde delen van internet wilt afschermen met een ouderlijk toezicht filter. Zo heb je niet alleen een veilige verbinding via VPN maar ook een gefilterde verbinding naar die delen van het internet die zichtbaar kunnen zijn voor de gebruiker van PC of telefoon. Je kunt ook je eigen DNS filtering service toepassen zoals adguard waarvoor mariushosting een instructie heeft geschreven. In dit geval geef je het IP adres van de NAS op als dhcp-option DNS.

- Voeg de regel toe: block-outside-dns zodat alleen met de dns adressen van opendns verbindingen wordt gemaakt.

- Je kunt een regel toevoegen om automatisch in te loggen met je (NAS) gebruikernaam en wachtwoord als volgt: auth-user-pass auth.txt. In het tekstbestand noteer je de gebruikernaam en het wachtwoord.

- Zowel het openvpn configuratiebestand als het ‘auth-user-pass auth.txt’ bestand worden in de openvpn map van windows opgeslagen. Voor apple gebruikers kun je gebruik maken van de applicatie Tunnelblick.

- Installeer openvpn (download hier het bestand) en configureer de instelling zo dat deze automatisch start bij het opstarten van de PC.

- Aanpassingen van de configuratie moet je doen in de map C:\Program Files\OpenVPN\config. Dit vergt admin bevoegdheden onder windows.

De VPN server is nu klaar voor gebruik. Veel plezier. Je zult weinig last hebben van lagere snelheden omdat het openvpn protocol efficiënt is. En wil je meer weten over VPN aanbieders, lees dan dit blog.

Gebruik van OpenVPN bij een corporate firewall/proxy

Bedrijven hebben hun internet omgeving in de regel goed afgeschermd. En dat is maar goed ook. Je wilt immers voorkomen dat medewerkers alleen gebruik maken van internet voor zakelijke doeleinden. Alleen websites met een veilige doelstelling worden door de corporate proxy server van het bedrijf doorgelaten. In het bericht over reverse proxies hebben we al laten zien hoe je bepaalde door de NAS aangeboden diensten kunt bereiken vanuit een corporate omgeving. Dit is mogelijk doordat de corporate proxy server het betreffende (NAS-)domein herkent als een veilig of toegelaten domein. In het geval van adagia.eu is dit te danken aan het feit dat de site als persoonlijke blog site is geclassificeerd en daarmee als ‘OK’ wordt beschouwd. Tevens is het domein adagia.eu voorzien van een certificaat dat door een certificerende autoriteit (let’s encrypt) is uitgegeven.

Naast een beoordeling van de classificatie van het webdomein en de authenticiteit van het certificaat, toetst de corporate proxy server ook of het dataverkeer poorten gebruikt die zijn toegestaan. Wanneer een computer namelijk een andere computer probeert te bereiken, dan is een poort nodig via welke de data gecommuniceerd worden. Als een software-toepassing of dienst wil communiceren met andere diensten of toepassingen, dan verloopt de communicatie dus via een bepaalde poort. Voor elk protocol wordt een andere poort gehanteerd. Zo zijn de poorten 80 en 443 bestemd voor het HTTP(S) protocol dat we kennen voor webverkeer. Deze poorten staan doorgaans in een corporate proxy server open. Zou dat niet het geval zijn, dan kun je geen enkele website benaderen, ook niet de interne site van de organisatie. Ook voor mail zullen in de regel de betreffende poorten (25, 587, 993) open staan.

Het OpenVPN protocol maakt gebruik van poort 1194. Deze poort wordt doorgaans in corporate omgevingen geblokkeerd. Dat is verklaarbaar omdat je wilt voorkomen dat medewerkers via VPN alsnog naar een website kunnen gaan die niet geschikt wordt geacht of met malware kan zijn geïnfecteerd. In dit geval zou je kunnen proberen om poort 8080 in te stellen voor het OpenVPN protocol op de NAS. Poort 8080 is een alternatieve poort voor HTTP en is daarom mogelijk niet afgeschermd. Vink het TCP protocol aan in plaats van het standaard UDP protocol dat door OpenVPN wordt toegepast.

Met het TCP protocol wordt het dataverkeer van bron naar bestemming in pakketten opgesplitst om het transport goed te kunnen beheersen. Als je data verzendt of ontvangt, komt er informatie mee die wordt toegevoegd door het Transmission Control Protocol, afgekort TCP. De taak van TCP is om ervoor te zorgen dat alle data in een stroom wordt verzonden van A naar B met de bevestiging dat de data geheel en juist zijn ontvangen door de andere partij.

De hierboven genoemde instellingen in een OpenVPN configuratie met toepassing van het TCP protocol en een gewijzigde poort naar bijvoorbeeld 8080 bieden geen garantie voor succes. Het hangt af van de instellingen van de corporate proxy server wat de mogelijkheden zijn.

Gebruik van IPv6

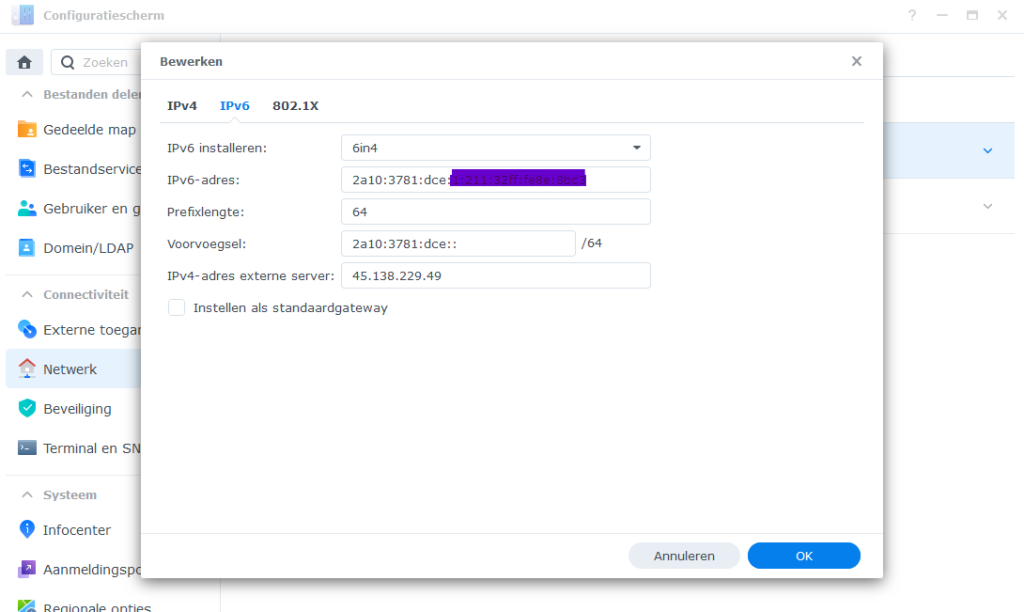

Je kunt OpenVPN ook gebruiken met een IPv6 adres. Hiervoor dien je eerst de instellingen aan te passen in het configuratiescherm.

Vink de optie aan 6-in-4 om IPv6 in te installeren. 6in4 is een overgangsmechanisme van het IPv4 internet protocol naar IPv6. De IPv6 pakketten worden op een speciale IPv4 manier geconfigureerd naar bepaalde standaard specificaties. Hiermee kan de client, bijvoorbeeld een mobiele telefoon, met een (door de telecom provider) verstrekt IPv6, binnenkomen als een IPv4 client. Voordeel hiervan is dat de client – ongeacht het IPv6 adres wat de client van de netwerkbeheerder meekrijgt – een IPv4 adres krijgt toegekend. Dat is handig wanneer de toegang tot bepaalde applicaties van je NAS netwerk op basis van IPv4 adres is voorgeschreven. Zoals bijvoorbeeld de IPv4 addressen die je in het toegangscontroleprofiel kunt instellen bij de reverse proxies.

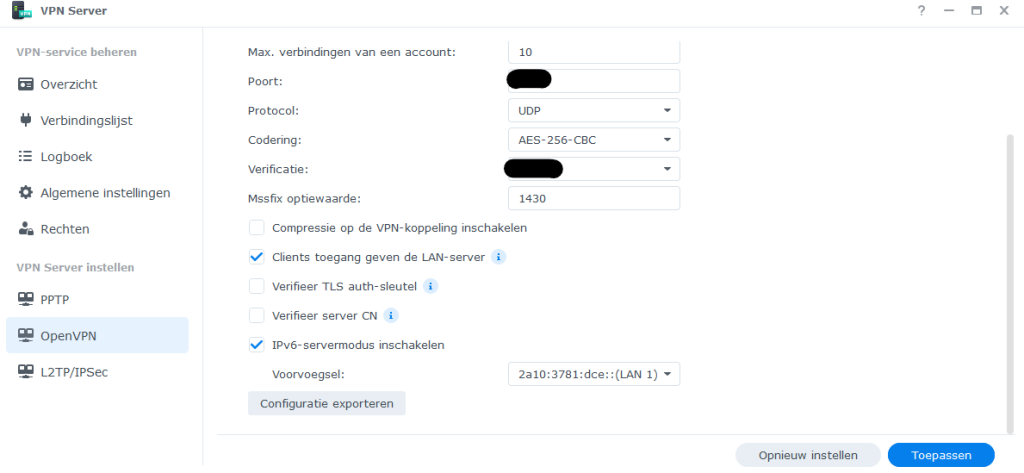

Na het wijzigen van de instellingen in het configuratiescherm dien je nog de instellingen van het VPN pakket aan te passen. Dit doe je bij de optie ‘modus IPv6 servermodus inschakelen’. Kies in het venster voorvoegsel het betreffende netwerk. Zie onderstaand voorbeeld.